★山東外事服務保障中心卜鈺

關鍵詞:蜜罐;工業(yè)互聯網;網絡安全

1 引言

工業(yè)蜜罐技術是工業(yè)企業(yè)防守者得以觀察攻擊者行為的新興網絡防御戰(zhàn)術,通過誘騙攻擊者和惡意應用暴露自身,以便研究人員能夠設計出有效的防護措施。工業(yè)蜜罐技術提供低誤報、高質量的監(jiān)測數據。因此,工業(yè)企業(yè)安全人員在構建自身威脅檢測能力的時候,應將工業(yè)蜜罐技術加入安全防御體系中[1]。

在Gartner2018年10大戰(zhàn)略技術之一的CARTA(持續(xù)自適應風險與信任評估)中,蜜罐技術承擔了重要的角色,作為運行時風險與信任評估的重要手段之一。目前蜜罐技術與理念已經被成功運用到安全防護體系中[2]。

2 需求分析

隨著信息技術的發(fā)展,工業(yè)企業(yè)已經建立了比較完善的信息系統(tǒng),提供的服務大大提升了組織的服務效率、延伸了組織的服務能力,但同時也面臨黑灰產業(yè)利用和APT組織攻擊、0day漏洞等未知威脅攻擊的風險,圍繞著信息系統(tǒng)的安全能力建設需要更偏向實戰(zhàn)化,在攻防不平衡的現狀下亟需針對威脅提供高效的主動檢測防御技術能力,優(yōu)化企業(yè)整體安全防御體系。總結工業(yè)企業(yè)當前網絡安全需求歸納如下:

2.1 攻擊延緩需求

攻擊者對工業(yè)企業(yè)進行信息收集到漏洞利用進行攻擊整個鏈條中,工業(yè)企業(yè)需要在不同階段提供迷惑攻擊視線,延緩攻擊進程的能力。讓攻擊者收集虛假信息,進入內網虛假蜜網環(huán)境并和虛假服務器、數據庫、業(yè)務系統(tǒng)進行交互。

2.2 未知威脅檢測需求

面對攻擊者的訪問,工業(yè)企業(yè)需要對APT組織攻擊及0day漏洞等未知威脅攻擊進行有效檢測與發(fā)現,缺乏有效的監(jiān)控技術能力來捕獲關鍵惡意行為。

2.3 攻擊全過程記錄追蹤需求

針對攻擊者從入侵、安裝、控制、意圖四個階段全過程需要進行全面記錄,從資產服務端口探測、攻擊行為動作、遠程攻擊命令等行為記錄;以攻擊者視角對攻擊提供智能分析、全面剖析且直觀展示攻擊鏈的詳細信息。

2.4 威脅快速預警需求

工業(yè)企業(yè)面對已知和未知的威脅需要有快速預警能力,對威脅進行集中展示,提供多維度展示為企業(yè)防守方進行應急響應提供有效信息支撐。

2.5 精準攻擊溯源需求

針對傳統(tǒng)防御產品無法精準溯源攻擊者身份問題,對溯源攻擊者能力需求,要能精準獲取指紋信息,結合情報信息準確定位攻擊者位置或身份,達到溯源目的[3]。

3 工業(yè)蜜罐技術架構及原理

3.1 技術架構

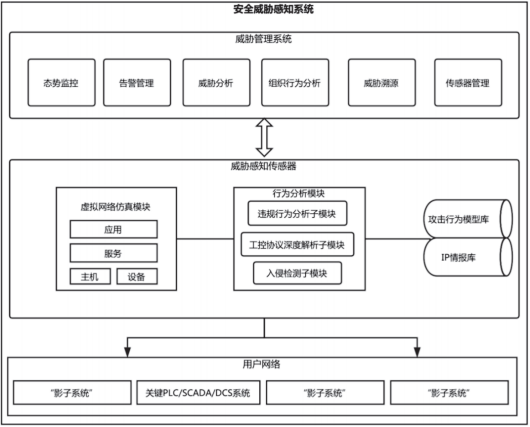

工業(yè)蜜罐技術主要由威脅管理系統(tǒng)與威脅感知傳感器組成,威脅感知傳感器可廣泛應用于缺少防護、審計、不便于升級、無法升級改造的工業(yè)控制系統(tǒng)中,傳感器本身極具擴展性,且工業(yè)蜜罐具備分布式、統(tǒng)一威脅管理特性。工業(yè)蜜罐架構如圖1所示,傳感器內部通過虛擬網絡仿真模塊可以在專用硬件上虛擬海量工控設備、服務、應用,作為干擾項目引導攻擊流量,通過對攻擊行為展開實時分析,最終實現對各種可疑的網絡活動、安全威脅、攻擊事件進行實時告警。

圖1 技術架構

3.2 技術原理

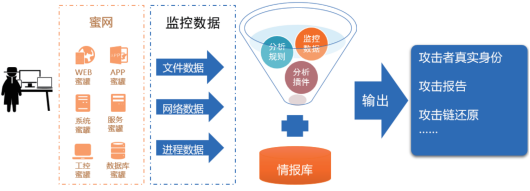

工業(yè)蜜罐基于K8S+docker+KVM等虛擬化技術,結合SDN技術構建業(yè)務高度偽裝蜜罐服務以及欺騙偽裝蜜網;結合客戶業(yè)務特點,在客戶不同業(yè)務網絡區(qū)域部署對應蜜罐服務,迷惑攻擊者的同時收集蜜罐獲取的攻擊行為相關日志進行集中分析、監(jiān)控、告警,為企業(yè)提供攻擊行為畫像、提供溯源分析和攻擊報告[4],技術原理如圖2所示。

圖2 技術原理

4 工業(yè)蜜罐技術實現功能

4.1 仿真能力

· 工業(yè)蜜罐能夠實現針對應用服務的仿真包括:(1)web類:Weblogic、tomcat、thinkphp、wordpress、wiki、wildfly等;(2)數據庫類:MySql、phpmyadmin等;(3)系統(tǒng)服務仿真:SSH、Telnet、FTP等等;(4)工業(yè)場景類:支持真實工控系統(tǒng)交互仿真、發(fā)電站西門子控制器交互、變電站測控裝置交互、遠動裝置交互、調度OMS系統(tǒng)交互等[5]。

·能夠實現針對工業(yè)協(xié)議的仿真,包括針對IEC61850主要仿真變電站的場景,開放102端口,記錄連接的打開和關閉;記錄對文件的訪問和刪除;關鍵配置定值PTOC1.Set61.setMag.f的修改;針對104協(xié)議仿真,主要是對電廠中104協(xié)議的服務仿真模擬,記錄服務的連接和斷開,實現對各種遙控、遙信等命令動作的翻譯和記錄;針對S7協(xié)議主要實現仿真程序主要記錄了連接的打開和斷開;系統(tǒng)信息的讀取;數據的寫和讀動作記錄;塊的操作;CPU的相關操作等信息。針對Modbus實現仿真程序主要記錄了(1)連接的建立信息(2)讀線圈寄存器(3)讀離散輸入寄存器(4)讀保持寄存器(5)讀輸入寄存器(6)寫單個保持寄存器。

· 能夠實現漏洞仿真系統(tǒng)默認集成自身帶有漏洞的高甜度蜜罐,例如Weblogic、Shiro、Struts2等,保障蜜罐的高仿真度和誘捕能力,可定制熱點漏洞的仿真。

4.2 未知威脅檢測

基于工業(yè)蜜罐技術獨特的行為識別,依靠高仿真業(yè)務在網絡中布下的層層陷阱,當攻擊者訪問,可對0day及APT等高級攻擊與未知威脅進行有效發(fā)現。技術上進行驅動層監(jiān)控,早于入侵者入場,隱藏自身存在,具有先手優(yōu)勢,捕獲關鍵惡意行為。

4.3 智能分析引擎

基于規(guī)則鏈的有限狀態(tài)自動機原理,可根據規(guī)則鏈從海量進程監(jiān)控數據中分析截取攻擊事件數據。單個分析引擎可接收多個仿真系統(tǒng)產生的數據,可根據規(guī)則對不同仿真系統(tǒng)的數據進行區(qū)分隔離和融合,分析引擎預留插件接口,可通過插件實現更加復雜和定制化的分析邏輯。

經過智能分析引擎的匹配分析,可從入侵、安裝、控制、意圖四個階段直觀展示攻擊鏈的詳細信息。入侵階段包括端口掃描、連接端口、登錄服務等行為,安裝階段包括注入代碼、下載惡意樣本、設置注冊表自動啟動、程序自刪除等行為,控制階段包括連接C&C服務器、黑客遠程攻擊命令輸入等行為,意圖包括使用某些特定家族的樣本實現數據竊取、勒索等目的的行為。

4.4 威脅感知

工業(yè)蜜罐通過配置可對網段、多端口的仿真覆蓋,實現惡意的掃描、探測、攻擊,可實時感知并快速上報,對于攻擊第一時間告警,應用于密級較高的網絡場景,進行主動防御防護。

在公開的網站中設置虛假信息,在黑客收集信息階段對其造成誤導,使其攻擊目標轉向蜜罐,間接保護其他資產[3]。

主機誘餌需要提前投放到在真實環(huán)境中,在其預留一些連接到其他蜜罐的歷史操作指令、放置SSH連接蜜罐過程中的公鑰記錄或在主機誘餌指向的蜜罐上開放有利用價值的端口,在攻擊者做嗅探時,可以吸引其入侵并進入蜜罐;類如攻擊者偏愛OA、郵件等用戶量較大的系統(tǒng),可在重點區(qū)域部署此類誘餌,并通過在真實服務器偽造虛假的連接記錄誘導攻擊者掉入陷阱,最后將攻擊者的攻擊視線轉移到蜜罐之中。

4.5 溯源反制

攻擊行為進入蜜罐后,蜜罐可記錄所有的攻擊數據,包括攻擊報文、攻擊樣本等攻擊過程數據。攻擊數據可通過IP、時間等查詢,界面可展示攻擊者IP、地理位置、來源蜜罐以及攻擊的詳細信息。

5 工業(yè)互聯網場景應用

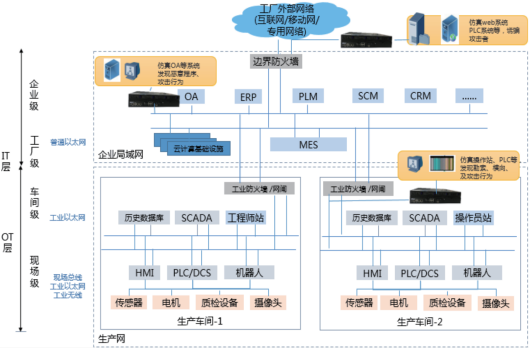

(1)部署在互聯網網絡出口,模擬Web系統(tǒng)和PLC等,造成IT網絡業(yè)務系統(tǒng)和生產端暴露在公網的假象,誘惑攻擊者進入;

(2)部署企業(yè)內網,仿真OA、ERP等系統(tǒng),對攻擊者進行誘捕,同時可有效監(jiān)測惡意代碼擴散等;

(3)部署生產網,仿真PLC等設備,有點監(jiān)測到惡意代碼的擴散、外部攻擊的進入以及第三方運維的惡意掃描等行為,工業(yè)蜜罐部署場景如圖3所示。

圖3 工業(yè)蜜罐部署場景

6 工業(yè)蜜罐價值

6.1自身安全性

上層架構中,業(yè)務和管理分離,具有各自獨立的命名空間,并處于不同的邏輯交換機下,網絡二層隔離,通過蜜罐的網絡空間和網絡空間的權限的隔離,保障系統(tǒng)內部安全。

工業(yè)蜜罐一般具有專有的防逃逸方案,具體如下:

所有運行的蜜罐服務不以root權限運行,對每個服務進程的權限進行精準控制,蜜網中的服務限制主動外連等多種技術手段保障防逃逸。

采用自研的代碼框架,各模塊在統(tǒng)一的框架平臺,按照統(tǒng)一的代碼要求進行開發(fā),不但保證了代碼的規(guī)范,也保證各模塊的開發(fā)效率。

對自研框架進行持續(xù)的維護升級,不斷提升安全性。借由框架的安全性,提升產品的整體安全性,框架的升級對各模塊子功能完全透明。

6.2 低誤報

工業(yè)蜜罐的實現原理,決定著低誤報的特點,正常操作一般不會進入到蜜罐系統(tǒng),任何觸碰和進入蜜罐的行為均被詳細定位和分析,“攻擊即報警,響應即處置”[6]。

6.3 蜜網組建

工業(yè)蜜罐具有多種蜜網組建方式,可通過直連和探針兩種模式實現不同蜜網的設計,探針適用于Linux、Windows、Mac等系統(tǒng)的部署,適用性強。不同組網方式都可實現網絡攻擊流量的轉發(fā)和捕獲,形成蜜網,具有高迷惑性,攻擊者一旦進入蜜網即會被拖住,且所有操作行為被記錄,很難逃脫。蜜網功能與高仿真蜜罐相結合,保障其真實性,進行攻擊過程的有效捕獲。

6.4 誘捕能力

一般工業(yè)企業(yè)核心生產環(huán)節(jié)安全防護能力薄弱:企業(yè)安全存在技術上或管理上的薄弱環(huán)節(jié),例如發(fā)電企業(yè)尤其明顯,電力攻擊隊伍更愿意嘗試從廠站發(fā)起攻擊。廠站突破可能影響主站:部分廠站直連主站,為主站安全防護帶來壓力,主站安全防護亟需進一步提升風險主動識別能力、攻擊溯源能力,以及誘捕能力。無論是攻擊隊還是敵對勢力攻擊者均會更加關注生產相關系統(tǒng)及突破口,電力監(jiān)控系統(tǒng)未來將會成為攻擊者眼中最為重要的目標,演練中的攻擊人員更有分寸,通常不會對生產造成影響,但敵對勢力將會以破壞生產為最終目的。

電力企業(yè)中生產控制大區(qū)設備蜜罐前置到調度三區(qū)或者互聯網大區(qū)的廠網業(yè)務區(qū),通過“生產環(huán)境前置”的方式欺騙攻擊者,達到真正的保護生產業(yè)務;可以仿真的變電站監(jiān)控系統(tǒng)主要包括:監(jiān)控系統(tǒng)、繼電保護、測控裝置、故障錄波裝置、輔助設備監(jiān)控等[7]。

7 結論

工業(yè)蜜罐技術可以通過溯源、反制等功能獲取到攻擊者的IP、微信、QQ等社交信息賬號,結合攻擊過程、攻擊報文等信息可以溯源到攻擊個人,實現溯源取證;該技術具有強大的業(yè)務高仿真和蜜網組建能力,通過在入侵者必經之路上構造陷阱,混淆攻擊目標,吸引攻擊者進入蜜網,拖住攻擊者延緩攻擊,從而保護真實系統(tǒng),為應急響應爭取時間[8]。工業(yè)蜜罐技術的低誤報特性決定了數據的準確性,獲取攻擊者的地址、樣本、黑客指紋等信息,可掌握其詳細攻擊路徑、攻擊工具、終端指紋和行為特征,實現全面取證,精準溯源[6]。同時可通過syslog方式將捕獲的數據發(fā)送到第三方平臺,為整體威脅分析提供有效數據,為攻擊研判提供依據。工業(yè)蜜罐部署在企業(yè)邊界與核心PLC/DCS系統(tǒng)網絡位置,針對用戶工控網路、生產設備、辦公網絡同時進行針對性模擬,通過牽引攻擊行為與重定向攻擊流量,最終達到迷惑攻擊者和誘捕轉移攻擊行為的特性。在誘捕過程中,充分模擬工控設備的應用、主機、系統(tǒng)、網絡的指紋,以及通訊、協(xié)議應用等行為過程,形成海量虛擬設備組成的“仿真系統(tǒng)”區(qū)域,保護并隱藏過程控制系統(tǒng)資產,為控制系統(tǒng)網絡建立主動積極防御的安全屏障,切實提升電力系統(tǒng)整體的“主動防御”、“入侵檢測”、“安全審計”能力提供網絡安全預警[9]。

作者簡介:

卜 鈺(1979-),男,山東濟南人,碩士,現任山東外事服務保障中心信息化主任,主要從事電子政務、網絡安全、保密科技等。

參考文獻:

[1] 青藤云安全. 一種基于欺騙防御的入侵檢測技術研究[EB/OL]. [2019-09-18].

[2] CSDN. 逐一解讀Gartner評出的11大信息安全技術[EB/OL]. [2018-03-05].

[3] 裴辰曄. 網絡欺騙防御技術在電廠網絡安全中的應用[J]. 網絡安全技術與應用, 2022 (10) : 110 - 111.

[4] 陳學亮, 范淵, 黃進. 蜜罐切換方法、系統(tǒng)、計算機及可讀存儲介質: CN202110917762.8[P]. 2021 - 11 - 16.

[5] 網御星云. 網御星云工業(yè)蜜罐: 以場景化主動安全防御思路破局工控安全難題[EB/OL]. [2021-11-19].

[6] 蔡晶晶, 潘柱廷, 張凱, 等. 以平行仿真技術為核心的網絡安全蜜罐技術路線[J]. 信息技術與標準化, 2019 (10) : 22 - 26.

[7] 彭志強, 張小易, 袁宇波. 智能變電站間隔層設備仿真系統(tǒng)模塊化設計與實現[J]. 電氣應用, 2014 (19) : 106 - 110.

[8] 宋波, 李楠, 李雪源, 等. 基于氣象信息化發(fā)展的網絡安全建設[J]. 網絡安全技術與應用, 2022 (10) : 111 - 112.

[9] 數世咨詢. 蜜罐誘捕能力指南[EB/OL]. [2020-12-11].

摘自《自動化博覽》2023年8月刊