★青島液化天然氣有限責任公司吳斌,楊春慧,劉培峰,孫大巍,喬其永

★施耐德電氣(中國)有限公司裴淵斗

1 項目背景

隨著中國綠色低碳能源戰略的持續推進,發展清潔低碳能源將成為優化能源結構的重要途徑,未來較長一段時間天然氣將在中國能源發展中扮演重要角色。通過加大政策支持力度,力爭到2030年天然氣在一次能源消費結構中的占比達到15%左右。未來天然氣需求增量主要來自城鎮燃氣、天然氣發電、工業燃料和交通運輸四大領域。

青島LNG接收站為中石化首個LNG工程,包括碼頭、儲罐、工藝處理、氣化外輸、槽車裝車、輕烴回收以及輔助設施。該項目一期工程2014年11月投入運行,每年可向山東半島乃至華北地區輸送清潔能源500萬噸/年,二期擴建至700萬噸/年,三期工程預計新建一座靠泊26.6萬立方米LNG船舶的專用泊位,一座27萬立方米的LNG儲罐及配套附屬設施,新增LNG年接卸能力400萬噸,投運后每年可向山東半島乃至華北地區輸送清潔能源1100萬噸。

該項目控制系統選用施耐德電氣Foxboro DCS分布式控制系統、Triconex安全儀表系統以及SimSci操作員仿真培訓系統。青島LNG接收站控制系統自2014年10月一期投運后,一直穩定運行,從未停機大修,保障了國家能源穩定供應。

一期項目建設時,青島LNG接收站控制系統已經配置了思科防火墻和殺毒軟件用于信息安全防護。但隨著信息化建設以及外部信息安全威脅的加劇,這些簡單基礎的防護手段已經不能夠滿足現階段工業信息安全防護的需求,也無法滿足國家和相關主管部門的要求,尤其是在2019年定級為等保三級系統后,發現距等保2.0三級的要求差距很大。

2 信息安全建設

2.1 定期開展工業信息安全風險評估

自《網絡安全法》頒布并實施以來,各部委及主管部門陸續發布了諸多工業信息安全相關的法律法規,極大地提高了企業對工業信息安全的重視程度和安全意識。

青島LNG接收站通過對工業控制系統定期開展工業信息安全風險評估,對系統的關鍵業務、關鍵資產進行梳理,及時發現工業控制系統的關鍵風險點,以及與合規要求的差距,并以信息安全風險評估的結果,作為信息安全建設的思路并設定改進目標。如2018年經過風險評估,發現當時主要的安全風險在于工業控制系統的網絡邊界、內部IT信息系統,尤其是海關計量、環保監管以及天然氣管網的外部通訊均有可能引入信息安全威脅,同時工業控制系統的工業主機也易受病毒感染和惡意代碼攻擊,因此立項一期安全整改,在2019年開展技改工作加強網絡邊界和工業主機安全防護能力的工作,實現工業控制系統的基礎安全;2019年末等保2.0系列國家標準正式生效后,按照等保2.0基本要求的國家標準進行評估,通過差距分析發現在安全檢測和業務連續性方面存在比較大的差距,因此立項在2021年進行二期技改,提升信息安全檢測能力和業務連續性以實現擴展安全。

2.2 基礎安全,強化基于邊界和主機的信息安全防護能力

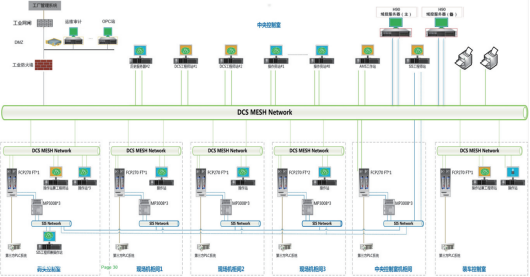

邊界和主機是工業控制系統信息安全的兩個關鍵防護點,也是等保1.0時代防護的重點,因此2019年的安全整改項目以邊界防護升級到DMZ和工業主機加固來實現工業控制系統的基礎安全。系統架構圖如圖1所示。

圖1 一期基礎安全防護架構圖

· 基于DMZ邊界防護

DMZ(Demilitarized Zone),即非軍事區,其目的是把網絡劃分為內部網絡、外部網絡和中間的緩沖網絡DMZ,通過DMZ將可信任的內部工控網絡和不可信任的外部IT網絡緩沖,阻止內網和外網直接通信,在保證內部網絡安全的同時,保持內部外部網絡正常的業務通訊。

DMZ的構建選擇工業隔離網閘以及工業防火墻分別作為DMZ的北端和南端,分別由IT部門和儀表部門進行管理和維護。DMZ中部署OPC服務器,用于工業控制系統和外部IT系統的數據交換,IT系統不與工業控制系統直接通訊,僅通過工業網閘同OPC服務器進行通信;同樣工業控制系統也不與IT系統進行通信,僅通過工業防火墻為OPC服務器提供實時數據(OPC DA)和歷史數據(OPC A&E和OPC HAD)。通過這種方式,即便外部攻擊攻破了北端的網閘,受影響的也只是OPC服務器,而真正的關鍵業務和關鍵資產仍處于工業防火墻的保護下。通過DMZ的部署,可以在保持現有業務雙向通信的基礎上,進行有效的信息安全防護。

· 主機安全加固

由于液化天然氣接收站工業控制系統的高可靠性、高可用性以及安全連續運營的要求,考慮到白名單技術與現有工控軟件的兼容性風險,工控主機的安全加固沒有選擇應用程序白名單的技術路線,而是選用傳統的方式進行:

(1)部署冗余的域控服務器,使用域控服務器對所有工控主機進行身份鑒別、訪問控制和行為審計,部署統一的安全策略;

(2)重新安裝所有的工控主機的操作系統,確保系統純凈,并加入到域控的安全管理中;不安裝不必要的組件和軟件,關閉不必要的服務,減少攻擊面;

(3)每臺工業主機安裝工業防病毒套件,其中包括殺毒軟件、基于主機的入侵防護軟件,外設(USB/光驅)管理軟件等,對主機進行加強防護;

(4)在備用域控中安裝病毒服務器,對所有工業主機中的防病毒套件進行統一的防護策略管理,并提供統一的病毒庫升級;

(5)在備用域控中安裝補丁服務器,對所有工業主機提供統一的補丁升級。

2.3 擴展安全,提升安全檢測和應對能力

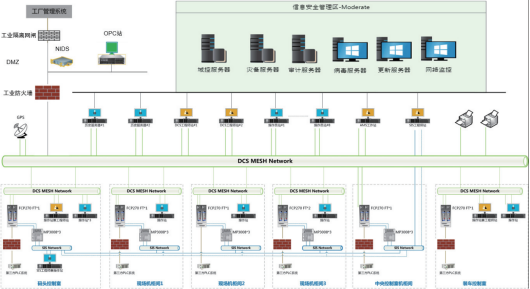

在實現基礎安全防護的情況下,在二期安全整改工作中,通過網絡監控和安全日志審計提升安全檢測能力,通過在線災備系統,提高系統的業務連續性。同時,構建工業控制系統安全專網,分離業務數據和安全管理數據,并為搭建安全管理中心提供基礎。系統架構圖如圖2所示。

圖2 二期擴展安全防護架構

· 安全日志審計

在工業控制系統中部署安全日志審計系統,可以采集工控系統中所有工控主機、網絡設備、網絡安全設備以及工控軟件的安全相關的日志,并統一歸檔在安全日志審計服務器中保存一年以上,并能提供關聯查詢分析等功能,以供日常查詢發現異常狀況進行安全預警,或安全事件發生后進行安全事件的追溯和調查取證。

· 災難備份和恢復系統

由于保障能源穩定可靠供應的要求,液化天然氣接收站必須保障高可用性、高業務連續性,一旦遭到工業信息安全攻擊或工業勒索導致停機,需盡一切可能盡快恢復正常生產運營。

在所有工控主機中部署在線備份軟件,可以在工控系統正常運營的同時,在后臺進行實時的在線備份,備份文件通過安全專網統一歸檔到中央歸檔服務器中。一旦遭受攻擊或勒索,可以通過安全專網進行系統與數據恢復,盡快回滾到之前的安全狀態,并恢復正常生產運營。

· 安全專網

通過在工業控制系統中搭建第二網絡安全專網,來實現業務數據和安全管理相關數據的分離,從而避免安全相關的軟硬件部署和安全管理工作帶來對工控系統網絡實時性和確定性的影響,同時為安全管理中心的構建提供先決條件。

· 網絡監控

部署網絡監控軟件,對工業控制系統中的網絡設備、網絡流量、網絡性能和負荷進行實時監控,可以及時發現網絡異常狀況,并將相關日志發送到安全日志審計服務器中。

2.4 信息安全防護能力的進一步提升空間

通過兩期的安全整改,極大地增強了青島液化天然氣接收站的信息安全防護能力,同時也高分通過了等保2.0測評。但通過進一步安全評估,發現仍有很大的提升空間,下一步計劃通過部署入侵檢測以及流量審計進一步提升安全檢測能力;通過引入多因素認證,進一步加強工控系統關鍵操作過程的身份鑒別和訪問控制;通過部署異地災備,對工控系統的系統和重要數據提供進一步的防護;部署安全管理中心,對工控系統的信息安全進行統一的管理、運維和審計。

3 思考和總結

在新基建和工業互聯網的大背景下,信息安全已經不再是可選項,而是重要的基礎支撐技術之一。工業信息安全不僅可以保障OT系統安全、高效的生產運營,也可以保障工業企業人員、資產和環境的安全,保障企業的工業互聯網建設并支持企業可持續發展。

通過幾年來對控制系統信息安全建設和防護的實踐,我們有以下思考:

(1)為了保障能源穩定可靠供應,液化天然氣接收站控制系統需要常年不停機連續運行,應在保障系統可靠性、可用性、連續性、耐久性和魯棒性的基礎和前提下考慮信息安全的建設;

(2)工控系統信息安全的建設應有針對性,應優先針對關鍵的運營過程、關鍵的資產和需要應對的最大的風險點,因此前期的評估就非常重要,通過評估可以找出建設重點并做合理規劃。同時,由于信息安全威脅變化很快,因此需要定期的信息安全風險評估;

(3)工業控制系統信息安全防護的運營與建設同樣重要,補丁和病毒庫的更新、安全軟硬件的適當配置以及運維和安全日志、態勢的監控是控制系統能夠在全生命周期內保持一定的安全水平和成熟的關鍵,而控制系統的運維人員在這方面還有知識和經驗上的欠缺,需要盡快加強;

(4)工業控制系統信息安全不僅僅需要技術方面的工作,還需要在管理流程上制定相應的政策和流程,需要“兩手抓,兩手都要硬”,需要在國家和國際標準的指導下,在企業的政策、流程和技術上進行投入,需要建設縱深防御的信息安全的防護體系,在全生命周期范圍內對資產和生產運營進行信息安全防護。

作者簡介:

吳 斌(1979-),男,河南濮陽人,高級工程師,碩士,現就職于青島液化天然氣有限責任公司,研究方向為計算機。

楊春慧(1972-),女,山東淄博人,高級工程師,學士,現就職于青島液化天然氣有限責任公司,研究方向為自控儀表。

劉培峰(1990-),男,山東濟南人,高級工程師,碩士,現就職于青島液化天然氣有限責任公司,研究方向為油氣儲運。

孫大巍(1982-),女,遼寧沈陽人,高級工程師,學士,現就職于青島液化天然氣有限責任公司,研究方向為自控儀表。

喬其永(1970-),男,山東淄博人,技師,學士,現就職于青島液化天然氣有限責任公司,研究方向為自控儀表。

裴淵斗(1979-),男,山西太原人,碩士,現就職于施耐德電氣(中國)有限公司,研究方向為工業信息安全、工業自動化。

參考文獻:

[1] GB/T 22239-2019. 信息安全技術 網絡安全等級保護基本要求[S].

[2] GB/T 40218-2021. 工業通信網絡 網絡和系統安全工業自動化和控制系統信息安全技術[S].

[3] GB/T 35673-2017. 工業通信網絡 網絡和系統安全 系統安全要求和安全等級[S].

[4] IEC/TR 62443-2-3. Security for Industry Automation and Control System – Patch Management for IACS environment[S].

摘自《自動化博覽》2023年6月刊