1 引言

制造業是立國之本、強國之基,是實體經濟的核心構成。工業控制系統作為制造業的“神經中樞”,其安全防護事關工業生產穩定運行,事關人民生命財產安全。近年來,針對工業控制系統的網絡攻擊呈現出顯著的政治、軍事和經濟意圖,工業控制系統逐漸成為網絡空間對抗的主戰場[1]。

為切實提升工業控制系統信息安全(以下簡稱:工控安全)防護能力,工業和信息化部陸續發布《工業控制系統信息安全防護指南》(工信軟函〔2016〕338號)、《工業控制系統信息安全防護能力評估工作管理辦法》(工信軟函〔2018〕188號)等系列政策文件,為建立工控安全防護體系指明方向。中國電子技術標準化研究院以標準為抓手,推進《信息安全技術工業控制系統信息安全防護能力成熟度模型》(報批稿)、《信息安全技術 工業控制系統安全管理基本要求》(GB/T 36323-2018)等工控安全國家標準的研制發布,為工控安全防護提出相關要求。

2 工控安全防護能力貫標簡介

2021年1月,中電標協工控安全推進分會(以下簡稱:ICSP)成立,其是由測評機構、工業企業、安全企業等組成的全國性、行業性、非營利性社會組織,旨在研究工控安全防護關鍵技術,開展工控安全防護能力貫標,提升全行業工控安全防護能力水平。

2.1 工控安全防護能力貫標模型

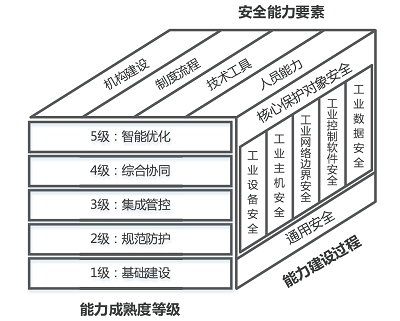

工控安全防護能力貫標模型包括能力成熟度等級、安全能力要素和能力建設過程,如圖1所示。

圖1 工控安全防護能力貫標內容

護能力成熟度等級劃分為五級,具體包括:1級是基礎建設級,包括45項安全要求;2級是規范防護級,包括167項安全要求;3級是集成管控級,包括259項安全要求;4級是綜合協同級,包括320項安全要求;5級是智能優化級,包括365項安全要求。

工控安全防護能力要素包括機構建設、制度流程、技術工具和人員能力。

工控安全防護能力建設過程由核心保護對象安全和通用安全兩部分組成。核心保護對象安全包含工業設備安全、工業主機安全、工業網絡邊界安全、工業控制軟件安全和工業數據安全,通用安全包含安全規劃與機構、人員管理與培訓、物理與環境安全、監測預警與應急響應和供應鏈安全保障。

2.2 工控安全防護能力貫標流程

工控安全防護能力貫標分為啟動、宣貫、設計、實施、核驗和發證6個階段,如圖2所示。在啟動階段,成立貫標工作組,制定貫標工作方案。在宣貫階段,開展核心標準培訓,工業企業實施自對標、自診斷和自評估。在設計階段,依據自評估結果,為工業企業設計工控安全防護能力提升方案。在實施階段,選取最優技術路線,組織實施安全防護提升方案。在核驗階段,工業企業選取核驗機構,開展貫標核驗。在發證階段,針對貫標結果開展合規性審核,為核驗通過的工業企業頒發證書。

圖2 工控安全防護能力貫標階段

2.3 工控安全防護能力貫標公共服務平臺

工控安全防護能力貫標公共服務平臺是ICSP開展企業貫標過程中,公開發布標準規范、核驗人員、核驗結果等信息的唯一平臺,為貫標提供全流程支撐,保證貫標順利開展,規范貫標工作流程,確保貫標過程和結果可溯源、可核查,如圖3所示。

圖3 工控安全防護能力貫標公共服務平臺

3 工控安全防護能力貫標要點

3.1 增強企業員工安全意識

目前,我國工業企業信息化部門員工普遍重視工控安全防護工作,但仍有較多非信息化部門員工的安全意識不足。工控安全防護能力建設是每位員工的責任,提升自身工控安全防護意識是每位員工的義務。保障工控安全,既是保護工業企業,也是保護員工自身。

貫標案例:在自對標和核驗過程中發現,部分企業在具有較完善工控安全防護規章制度的情況下,仍存在使用工業主機外設接口為個人電子設備充電、工業控制系統登錄密碼違規存放、工業主機連接互聯網等問題。

案例分析:違規使用工業主機外設接口將為病毒、木馬、蠕蟲等惡意軟件的入侵提供便利條件,也會導致重要工業數據的丟失。違規存放登錄密碼會使工業控制設備、軟件的“大門”向黑客等非法人員敞開。工業主機與互聯網相連將導致工業控制系統直接暴露于外網,被“攻擊”風險大幅增加。千里之堤潰于蟻穴,只有每一位員工都樹立信息安全觀念、增強信息安全意識,企業才能構建起堅固的安全城墻。

根據工控安全防護能力貫標模型中人員管理與培訓的相關要求,工業企業需建立工業信息安全教育培訓制度,定期開展教育培訓活動,提升員工的工控安全風險識別能力,使員工能夠識別工業控制系統存在的異常行為。

3.2 提高企業安全管理手段

現階段,我國工業企業普遍認識到工控安全防護工作的重要性,但部分企業對政策和標準的落實仍不到位,工控安全管理制度不夠完善。

貫標案例:在自對標和核驗過程中發現,某工業企業制定了工控安全管理制度,設立了工控安全管理崗位,并積極實施安全防護策略,將工業控制網絡置于“防護罩”內。核驗人員對該企業工業控制網絡發起模擬攻擊,經多輪次測試,發現“防護罩”存在明顯薄弱區域,突破后即可進入企業內網和工業控制網絡。按照攻擊路徑溯源,顯示有一套新部署的工業控制系統位于“防護罩”之外,原因是企業的設備部門部署該系統時未與工控安全管理部門對接,導致已建立的工控安全防護體系被破壞。

案例分析:工業企業為工控安全防護投入了相應的成本和精力,但由于管理制度存在缺陷,工控安全管理部門與其他部門聯動不足,導致企業工控安全防護仍存在嚴重隱患。在未與工控安全管理部門溝通的情況下,企業新增的工業控制設備引起網絡結構的變化,造成工控安全防護措施的失效。制定和執行全面、完善的工控安全管理制度是工控安全防護體系的重要組成部分。

根據工控安全防護能力貫標模型中安全規劃與架構、物理環境與安全、供應鏈安全保障等的相關要求,工業企業需建立工控安全管理機制,成立由企業負責人牽頭,信息化、生產管理、設備管理等相關部門組成的信息安全協調小組,統籌協調工控安全相關工作[2]。

3.3 強化工控安全防護技術

當前,國內多數工業企業均已構建不同水平的工控安全防護技術體系,通過劃分網絡隔離區域、安裝安全防護設備等方式保護自身核心控制設備。

貫標案例:在自對標和核驗過程中,通過滲透測試等模擬攻擊手段發現部分工業企業存在以下情況:企業已在工業控制網絡邊界部署工業防火墻,管理員表示已配置完整安全策略,經測試,實際配置未滿足安全要求;少量應封閉的工業主機端口,管理員表示已封閉處理,經測試,實際未封閉;企業表示,工業控制網絡與其它網絡區域是物理隔離,經測試,工業控制網絡與其它網絡存在部分連接問題等。

案例分析:核驗人員赴工業企業現場,通過文檔查閱、人員訪談、現場核查和滲透測試等方式協助企業發現諸多安全風險。安全策略配置不完整造成安全防護設備不能發揮安全功效,核驗人員可以輕易突破企業安全防線。工業主機端口應封未封,核驗人員可利用特定端口進行模擬攻擊,通過搶占IP地址欺騙防火墻,從而進入工業控制網絡,造成極大安全隱患。系統補丁更新不及時,核驗人員可采用SQL注入漏洞,非法獲取系統密碼,從而獲取該企業工業控制系統詳細數據信息,可能造成嚴重的數據泄露。

工控安全防護能力貫標模型中的核心保護對象安全包括針對工業設備、工業主機、工業網絡邊界、工業控制軟件和工業數據等方面的188項技術要求,指導工業企業提升網絡防御、風險管控等能力。

4 結束語

工業控制系統信息安全是實施制造強國和網絡強國戰略的重要基礎,是推動制造業質量變革、效率提升的重要支撐。通過工控安全防護貫標,進一步提升工業企業安全管理能力,完善綜合技術防護體系,扎實提升我國工控安全防護整體水平。

作者簡介:

夏 冀(1992-),男,河南駐馬店人,助理工程師,碩士,現就職于中國電子技術標準化研究院網絡安全研究中心,主要研究方向為工業信息安全。

趙梓桐(1992-),男,遼寧大連人,助理工程師,碩士,現就職于中國電子技術標準化研究院網絡安全研究中心,主要研究方向為工業信息安全。

甘俊杰(1993-),男,江西景德鎮人,工程師,碩士,現就職于中國電子技術標準化研究院網絡安全研究中心,主要研究方向為工業信息安全標準化。

參考文獻:

[1] 王建偉. 夯實工控安全防護基礎, 助力制造業高質量發展[J]. 中國信息化, 2019 (11) : 5 - 6.

[2] 王斯梁, 尹一樺. 工業控制系統安全防護技術研究[J]. 通信技術, 2014, 47 (002) : 205 - 209.

摘自《自動化博覽》2021年7月刊